Ya no basta con tener acceso a las comunicaciones electrónicas que quedan almacenadas en los servidores. La Oficina Federal de Investigación quiere poder monitoro zarpas en tiempo real, lo que podría incluir hasta el chat de los juegos online.

El auge de las redes sociales preocupa a las agencias de seguridad estadounidenses y el FBI ha expresado su deseo de interceptar las pocas comunicaciones que actualmente se escapan a su control.

Así lo ha expresado el consejero general del FBI, Andrew Weissmann, recordando que la legislación les permite interceptar las comunicaciones electrónicas pero aquellas que se producen en tiempo real escapan de su vigilancia: servicios de voz, chat o servicios en la Nube.

Un portavoz de Google manifestó que técnicamente ya es posible hacerlo aunque legalmente el FBI necesitaría, para conseguirlo, una habilitación normativa más amplia y especifica que la existente actualmente. La comunicación entre los servidores de Google y los usuarios de sus servicios se realiza mediante protocolos de seguridad SSL y el FBI necesitaría un permiso especial para poder interceptar esa comunicación. Microsoft también patentó en 2011 una tecnología capaz de interceptar las comunicaciones de Skype.

Desde el FBI se afirma que este tipo de herramientas se están empleando para mantener comunicaciones entre criminales y que es esencial poder tener acceso a las mismas para prevenir la comisión de posibles delitos.

Fuente:: The Inquirer

sábado, 30 de marzo de 2013

lunes, 25 de marzo de 2013

Herramientas para aumentar tu presencia en LinkedIn

LinkedIn es muy útil para encontrar contactos valiosos sobre la actividad que desempeñas. En la plataforma hay opciones que te ayudan a gestionar a los usuarios, pero casi nunca se usan, advierte el sitio RazorSocial.

No se invierte tiempo en conocer más sobre el servicio, pero hay herramientas web que pueden apoyar a usar LinkedIn de manera remota, es decir, fuera de la red:

1. Para construir relaciones más fuertes con sus contactos usa FiveHundredPlus.

Debe haber una mejor comunicación con los contactos, para que estén al tanto de tu presencia en esta plataforma. FiveHundredPlus justamente es una herramienta diseñada para ayudar a mantener relaciones con los contactos en Linkedin a través de emails.

2. Rapportive

Este “plugin” se añade a Gmail de forma gratuita. Proporciona información valiosa sobre los contactos que visitan el perfil en LinkedIn.

3. Usa estas herramientas:

Hay numerosas opciones para compartir información:

a. Hootsuite: Se puede compartir datos luego de vincular la cuenta, pero la imagen del post no aparece en la actualización.

b. SocialMotus: Se puede compartir material a los grupos en LinkedIn, pero por desgracia tiene el mismo problema que Hootsuite.

c. Oktopost: es una herramienta de gestión de redes sociales que es compatible para compartir en los grupo de LinkedIn. Cuando se comparte hay una imagen asociada al elemento y, además, te muestra estadísticas sobre tus intervenciones.

d. Botón Share LinkedIn: Añádelo a tu página web y dale clic al botón en los post que quieras.

Fuente: www.clasesdeperiodismo.com

Telefónica eleva la inversión en I+D un 80% desde el inicio de la crisis

Laboratorio del internet de las cosas de Telefónica I+D.

La apuesta digital de Telefónica está dejando una constancia, cada vez mayor, en las cuentas de resultados de la compañía. Y es que, por primera vez, la operadora superó la cota de los 1.000 millones de euros en el apartado de inversiones en investigación y desarrollo (I+D).

De esta manera, Telefónica invirtió un total de 1.071 millones de euros en I+D en 2012, un 9% más que en el ejercicio anterior, cuando destinó a estas partidas 983 millones de euros, y un 34% más que en 2010, año en el que las aportaciones para estas actividades rondaron los 797 millones de euros. De igual forma, la inversión en I+D registrada por Telefónica en 2012 es un 80% superior a la alcanzada en 2007, año anterior al agravamiento de la crisis económica.

A su vez, la I+D ha ganado peso en el conjunto de los ingresos del grupo. En 2010 estas inversiones suponían el 1,3% del volumen de negocio de Telefónica, en 2011 el 1,6% y en 2012 el 1,7%. En 2007, sólo suponían el 1,1% de los ingresos de la operadora.

Esta subida coincide prácticamente en el tiempo con la creación de Telefónica Digital, división que ha agrupado las actividades de la empresa en las áreas de internet y nuevas tecnologías, incluyendo Telefónica I+D. Esta última filial, en colaboración con Telefónica Recursos Globales, está enfocando sus actividades en el desarrollo de productos vinculados a las redes de telefonía móvil 4G con tecnología LTE, las tecnologías de virtualización de redes en línea con el software SDN, y la optimización de las infraestructuras.

Asimismo, a lo largo de los últimos tiempos, Telefónica I+D ha desarrollado productos y servicios en función de las líneas estratégicas de Telefónica Digital. Entre estas actividades figuran el vídeo y los servicios multimedia, las soluciones para servicios de e-health, las conexiones móviles entre máquinas (M2M), el tratamiento de datos y la comunicación bajo el sistema P2P a través de internet.

La empresa explica que en 2012 los proyectos se han enfocado en la innovación sostenible, los procesos de eficiencia, la creación de nuevas fuentes de ingresos, la satisfacción del cliente por los nuevos servicios, la consolidación de operaciones en nuevos mercados y el liderazgo tecnológico.

En este escenario, Telefónica I+D cerró 2012 con una plantilla de 667 empleados, por encima de los 653 trabajadores de 2011.

Asimismo, Telefónica indica que registró un total de 87 patentes en 2012, en este caso por debajo de las 95 del año 2011. De ellas, 87 fueron registradas en la Oficina Española de Patentes y nueve inscritas en la Oficina de Patentes de EE UU. Al mismo tiempo, 45 patentes corresponden a aplicaciones españolas, 29 aplicaciones de otros países europeos y cuatro a países de otras regiones.

La compañía, en cualquier caso, precisa que sus grupos de científicos trabajan a medio y largo plazo, mirando las posibles oportunidades tecnológicas.

Impulso al internet de las cosas

Telefónica I+D está impulsando en sus laboratorios de investigación el denominado internet de las cosas. Un concepto que ahora está orientado al sector empresarial, con conexiones en máquinas de vending, lectores de contadores y equipación para la domótica, pero que la empresa busca llevar al ámbito residencial.

La operadora está impulsando la integración de internet en cualquier objeto de modo que todo sea posible y económicamente asequible, abierto y colaborativo. Telefónica está desarrollando “Arduino, un módulo con tecnología móvil GPRS/GSM que permite conectar y hacer inteligentes a objetos para que ejecuten, de forma automática, tareas definidas por el usuario”.

Desde la compañía se explica que, dentro del concepto internet de tus cosas, se están creando sistemas que informan vía SMS al conductor cuando su coche se encuentre mal aparcado y molesta, sillas que tuitean cuando alguien se sienta encima, o termómetros que avisan al usuario cuando la temperatura pasa de un grado concreto.

Fuente: cincodias.com

Google posicionará las tiendas online según los comentarios de los usuarios

Valorar si una tienda on-line es mejor que otra no es una tarea donde ser objetivo sea complicado. Dependiendo de la experiencia personal y el tipo de cliente que tengamos enfrente el resultado puede ser el mejor o el peor. Sin embargo, Google quiere intentar ser justo y posicionar a los mejores portales de comercio electrónico con el algoritmo Google Merchant Quality.

La nueva fórmula que todavía está en desarrollo y pruebas, pretende “premiar” a las tiendas on-line con mejores comentarios y “penalizar” a las que peores respuestas se llevan por parte de los internautas. Por supuesto, esto también afectará a su portal de compras Google Shopping donde se integran otras marcas.

De momento no se tienen muchos más detalles sobre este nuevo algoritmo de Google, no obstante, la estrategia parece que más encaminada a obligar a las tiendas más modestas a integrarse en Google Shopping para no perder clientes vía Google. Y recordemos que entre el 60 y 80% el tráfico que llega a una web a través de estas búsquedas, más aún en nuestro país donde su cuota de mercado es prácticamente del 100%.

Fuente: ecommerce-etc.com

La nueva fórmula que todavía está en desarrollo y pruebas, pretende “premiar” a las tiendas on-line con mejores comentarios y “penalizar” a las que peores respuestas se llevan por parte de los internautas. Por supuesto, esto también afectará a su portal de compras Google Shopping donde se integran otras marcas.

De momento no se tienen muchos más detalles sobre este nuevo algoritmo de Google, no obstante, la estrategia parece que más encaminada a obligar a las tiendas más modestas a integrarse en Google Shopping para no perder clientes vía Google. Y recordemos que entre el 60 y 80% el tráfico que llega a una web a través de estas búsquedas, más aún en nuestro país donde su cuota de mercado es prácticamente del 100%.

Fuente: ecommerce-etc.com

viernes, 22 de marzo de 2013

Guía para cumplir con PCI DSS usando servicios en la nube

El objetivo de esta entrada es reflexionar sobre cómo la guía publicada por el PCI Security Standards Council para clarificar el cumplimiento con PCI-DSS en el caso de utilizar servicios de computación en la nube (pdf) afecta a la calificación de seguridad de servicios TIC.

En primer lugar, nos gustaría recordar que la metodología actual de calificación de seguridad actual incluye niveles especiales para la dimensión de confidencialidad que indican que el servicio calificado cumple con el estándar PCI DSS. Dichos niveles se distinguen por incluir un asterisco (*), es decir, los servicios con un nivel C*– o superior, serían aptos para almacenar, procesar o transmitir datos de titulares de tarjeta de acuerdo a PCI DSS.

Una vez aclarado esto, destacamos las aportaciones que la calificación hace a aquellos que, utilizando servicios en la nube, tienen que cumplir con PCI DSS:

- La guía indica la importancia de identificar a todos los que participan en la provisión del servicio puesto que es fundamental para delimitar el alcance. La metodología de leet security hace depender la calificación de un servicio de la calificación de todos los proveedores de la cadena de suministro, por tanto, un servicio con una calificación ‘X’ implica que todos los proveedores implicados tienen, al menos, ese nivel.

- También relacionado con el alcance, la guía resalta la necesidad de que el proveedor defina claramente lo que se ha incluido en sus evaluaciones de cumplimiento. En este caso, la metodología que proponemos hace que, para valorar la calificación, se realice previamente esta comprobación, de forma que el usuario puede estar confiado de que si un servicio tiene una calificación suficiente para tratar datos de titulares de tarjeta, todos los elementos relevantes han sido evaluados.

- Uno de los principios sobre los que gira el documento es la clara delimitación de responsabilidades entre cliente y proveedor. Este aspecto es fundamental en cualquier servicio en la nube y, por dicho motivo, también está recogido en la guía de calificación, haciendo que los servicios calificados incluyan dicha información en forma de ANSs.

- Finalmente, la guía también resalta la necesidad de que el proveedor proporcione mecanismos al usuario para comprobar que, de manera continuada en el tiempo, sigue cumpliendo con PCI DSS. En relación a este tema, el acuerdo firmado por el proveedor con la agencia de calificación le obliga a notificar cualquier situación que haya o pudiera haber afectado a la calificación de su servicio (y por ende a su cumplimiento de PCI DSS); en definitiva, la agencia se encarga de realizar esta supervisión continua del proveedor por cuenta del cliente.

Como resumen, podemos comprobar cómo la utilización de una calificación por parte del proveedor aporta mecanismos a los usuarios de servicios en la nube para facilitar el cumplimiento con PCI DSS.

Fuente: http://www.leetsecurity.com

jueves, 21 de marzo de 2013

Google Keep, a fondo

Apareció en los rumores hace poco y pensábamos que era algo que Google se iba a reservar para el evento I/o 2013, pero finalmente fue presentado ayer. Google Keep, el gestor de notas de Google, ya está disponible para todo el mundo a través de Google Drive y de una aplicación para Android.

Iván Lasso lo ha comparado con otros servicios semejantes que también son sencillos y fáciles de usar, así que ahora toca echarle un buen vistazo al servicio para ver qué podemos hacer con él. Porque Google Keep parece una de esas herramientas que nacen con objetivos abiertos, que permiten que sean los propios usuarios las que decidan como usarlo y el camino a seguir para mejorarlo.

La web de Google Keep: simple y fácil, pero le faltan algunos detalles

Empecemos por la versión web del servicio, que se puede abrir desde una dirección web especial. Ya empezamos mal: Si Google Keep es una parte de Google Drive (o al menos eso creo viendo su dirección web), ¿por qué no hay un acceso directo a Keep desde la web principal de Drive? Es curioso que Google no esté promocionando su nueva herramienta de esta forma. Aunque también hay que tener en cuenta que estamos ante algo lanzado ayer sobre unas plataformas muy concretas, hay que ver cómo quieren expandir esto desde Mountain View.

Esto es lo primero que vemos al abrir Google Keep: un campo para empezar a guardar notas con algunas opciones para cambiar su formato:

Una vez escribimos texto aparece un botón extra con el que podemos cambiar el color de la nota, y podemos también convertirla en una lista de tareas o añadirle una imagen (o varias) desde el propio editor:

Echo de menos la opción de poder arrastrar y soltar la imagen de mi navegador de ficheros al navegador, lo que añadido a la ausencia de Keep en Google Drive me hace pensar que Google ha hecho un lanzamiento con bastantes prisas, mostrando una base algo limitada y mejorando lo presente a partir de ahí.

Añadamos unas cuantas notas más, de diferentes tipos, para ver qué aspecto tiene un Google Keep rellenito:

En general, como gestor de notas, la web de Google Drive no está nada mal. Su interfaz es simple a más no poder, crear notas es sencillo y uno se acostumbra al proceso rápidamente. Como he dicho hay algunas carencias, pero son detalles de los que Google seguro ya está al corriente y apuesto por mejoras interesantes para esta web en un futuro.

Versiones móviles: la web para iOS y la aplicación para Android

Google ha decidido lanzar Keep con una aplicación oficial para Android, pero sin homónimo para iOS. Eso significa que los propietarios de un terminal móvil de Apple dependen (de momento) de la web móvil para usar Keep. Y si algo sabemos de iOS, es que sus usuarios no son atraídos precisamente por las webs móviles (ahí queda el ejemplo de la aventura de la aplicación nativa y oficial de Gmail).

La web para el iPad es exactamente igual que la de escritorio, así que la omitiremos. Veamos el aspecto de la web de Google Keep en el iPhone:

No nos engañemos, el diseño está muy conseguido por seguir siendo simple y por conservar mucha semejanza con la versión de escritorio. Pero hay un problema: el desplazamiento tanto en el iPhone como el iPad no tiene inercia. Es decir, sólo nos movemos por las notas cuando movemos nuestro dedo por encima, y no nos seguimos desplazando durante un momento con el efecto “haber tirado de ello” cuando quitamos el dedo de la pantalla. Puede parecer una tontería, pero la experiencia de usuario queda muy tocada.

Es en esta web donde la vista de notas por lista cobra más sentido, ya que en una pantalla pequeña ver las notas por mosaico es más improductivo. La mejor ventaja que veo es que se puede hacer todo lo que se ofrece desde la web de escritorio, no hay ningún tipo de limitación por estar en un móvil.

En Android tenemos una aplicación oficial con algunas ventajas más: podemos grabar notas usando la voz y los colores que asignemos a esas notas resaltan más. Viendo cómo el diseño de la web móvil se adapta más bien a iOS, queda claro que Google quiere que todos los usuarios de Android utilicen la aplicación oficial y no la web en ese sistema.

Se pueden esperar dos cosas para que Google Keep mejore en las plataformas móviles: una mejora del rendimiento de la web móvil (incluyendo ese desplazamiento con inercia que tanto echo de menos) y una ampliación de la compatibilidad, quizás con aplicaciones oficiales en otras plataformas que no sean Android.

Conclusión: bueno, pero no revolucionario

Google Keep no es un servicio que presente nada completamente nuevo. Tiene su poquito de Evernote, su poquito de Pocket y su poquito de gestor básico de tareas. Es, simplemente, la visión de Google para tener un sitio donde anotar o guardar cualquier cosa. Está bien que Google tenga una herramienta propia para esto, pero la base que se lanzó ayer no innova mucho que digamos.

Si Google se esfuerza un poco y lo mejora gradualmente extendiéndolo con más funciones y más compatibilidad, entonces Keep puede tener mucho potencial. Por eso habrá que echarle un ojo a las futuras mejoras que ofrezca, viendo cada vez cómo se replantea eso su competencia. Y hay espacio para esas mejoras: notas colaborativas, sincronización mejorada, botón para “enviar a Keep” ampliado, guardar contenido web… esperemos que Google no se olvide de este servicio como pasó con Notebook, porque tiene potencial.

Sitio oficial | Google Keep

Fuente: http://www.genbeta.com/a-fondo/google-keep-a-fondo

miércoles, 20 de marzo de 2013

Vulnerabilidad sobre USB permite ejecución incluso con la sesión bloqueada

¿Qué alcance posee la vulnerabilidad?

La vulnerabilidad permite saltear cualquier tipo de control a través de la conexión de un dispositivo USB en un puerto de la computadora. Esta vulnerabilidades explotable aún cuando la funcionalidad deautorun se encuentre deshabilitada o incluso si la pantalla se encuentra bloqueada.

Windows detecta la presencia de un nuevo dispositivo USB debido a las cambios que existen en el voltaje. De esta forma, un atacante podría explotar esta vulnerabilidad a través de unformateo especial sobre el dispositivo. Cuando el USB es conectado en la computadora, se carga el descriptor que fue especialmente modificado y de esa forma se podría ejecutar código arbitrario en el entorno del kernel.

En este caso, no se requiere interacción por parte del usuario debido a que la carga se produce de forma automática. Además, la vulnerabilidad también puede explotarse cuando la sesión está bloqueada, ya que la carga de este tipo de dispositivos ocurre de igual forma.

Cabe destacar que es necesario que el atacante tenga acceso físico al sistema para poder tomar ventaja de esta falla. Sin embargo, es posible que se combine este tipo de ataque con otros, que en un período posterior puedan llevarse a cabo de forma remota.

Anteriormente hemos visto amenazas como Dorkbot que infectaba dispositivos USB y se propagaba en redes sociales. Incluso hemos hablado de dispositivos USB como karma de seguridad para Microsoft. Sin embargo, es importante aclarar que la naturaleza de las amenazas que se acostumbraban a ver sobre este tipo de dispositivos dista de la vulnerabilidad que hoy es tópico de esta publicación.

Es importante mantener el sistema actualizado, sobre todo considerando estos parches críticos que solucionan problemas de seguridad de alta criticidad. Remitiéndose a un ambiente corporativo, la gestión de actualizaciones forma un pilar fundamental en la seguridad, ya que siempre que se exista un eslabón o nodo débil dentro de la cadena de seguridad, posiblemente todo el escenario quede expuesto a riesgos mayores.

Desde ESET Latinoamérica recomendamos la lectura sobre las 5 amenazas más propagadas por dispositivos de almacenamiento extraíbles a fin de conocer sobre los riesgos de los mencionados dispositivos. Asimismo, conocer nuestros 10 consejos para no infectarse será de ayuda para incorporar buenas prácticas.

Fernando Catoira

Analista de Seguridad

Analista de Seguridad

Fuente: ESET

Cómo reducir el consumo de datos en Android Más información en: http://www.emezeta.com/articulos/como-reducir-el-consumo-de-datos-en-android

Cuando adquirimos un smartphone, generalmente lo compramos a una operadora, la cual nos lo ofrece por un precio más bajo a cambio de firmar una permanencia y comprometernos a no abandonar la compañía durante un tiempo determinado. Durante este tiempo, al margen del plan de voz (llamadas y SMS), tenemos un plan o tarifa plana de datos para utilizar Internet navegando, utilizando apps que hagan uso de Internet, etc... Cada operadora tiene sus propias tarifas y precios, pero generalmente (a no ser que tengas una tarifa bastante cara), el plan de datos tiene un límite. Es decir, dispondremos de una conexión a máxima velocidad (siempre que tengamos cobertura móvil) hasta haber descargado una cantidad de datos, momento en el cuál se nos reduce la velocidad (notoriamente más lenta). Si aún no lo tienes claro: Observa estas primeras 3 semanas de un mes: Si nuestro límite mensual fuera de 500MB, en la gráfica del ejemplo se puede ver como en las dos primeras semanas hemos gastado ya esta cantidad, por lo que la tercera semana la velocidad de nuestra conexión se reduciría a una velocidad establecida por la operadora (generalmente 64 ó 128 Kbps). Al llegar al siguiente mes, este límite desaparece y volvemos a disponer de velocidad máxima hasta llegar al límite de nuevo. Es por esto que no estaría de más aprender esta serie de 10 consejos para reducir el consumo de datos en nuestro smartphone, ahorrando y economizando transferencias de datos. ¿Cuál es mi tarifa de datos y mi límite? Antes de empezar, debes conocer tu plan de datos actual y el límite en el cuál se te reduce la velocidad. Si ya lo sabes, puedes saltar al siguiente punto. Si no lo sabes, averígualo cuanto antes en el panel de control de tu operadora o llamándolos por teléfono: Operadora Panel de control Información Teléfono Contacto Movistar Canal Cliente Ayuda 1004 Otros teléfonos Vodafone Mi Vodafone Ayuda 123 Otros teléfonos Orange Mi Orange Ayuda 1414 Otros teléfonos Pepephone Mi Pepephone Tarifas 1212 Otros teléfonos Yoigo Mi Yoigo Tarifas 622 Otros teléfonos Simyo Simyo Ayuda 121 Otros teléfonos 1. Controla el gasto mensual que realizas En primer lugar, lo mejor sería tener una idea del consumo de datos que tenemos con nuestro teléfono, ya que dependerá del uso que le demos al mismo (una persona puede consumir 50MB en menos de un día, mientras que otra puede tardar una semana). 3G WatchDog, muy personalizable e intuitivo. Con 3G Watchdog, podemos hacer un seguimiento mensual, diferenciando el consumo móvil (HDSPA, 3G, GPRS...) del consumo WiFi. Podemos configurar el límite de nuestro plan de datos, mostrándonos una barra con el porcentaje de datos que hemos consumido (y de tiempo que queda para que desaparezca el límite). La versión pro proporciona además predicciones, reglas de facturación, exportación CSV, widgets y otras características. Otro programa similar, mucho más simple, es NetCounter, que también desglosa entre consumo móvil y WiFi. 2. Descubre que apps consumen más Una ampliación del apartado anterior, y mucho más interesante, sería una aplicación que permitiera además, mostrarnos el consumo de datos de cada aplicación por separado, obteniendo así las aplicaciones que más gasto han realizado. La navaja suiza ZDBox (izquierda) y la cuidada interfaz de Onavo (derecha). Apps como ZDBox realizan a la perfección este cometido, entre muchas otras opciones de información y mantenimiento (y un widget de control de energía personalizable). La segunda app de la imagen, con el desafortunado nombre Onavo, es una aplicación que también permite esta característica de observar el consumo por aplicaciones. Esta aplicación tiene la particularidad de permitir la compresión de datos (de momento sólo disponible en iPhone) consumiendo aún menos. Un tema delicado debido a sus implicaciones de privacidad y seguridad, ya que actuaría como proxy (servidor intermedio), pero sin duda, muy efectivo. La interfaz del programa es impecable y destaca por un consumo bajo de batería. Una operación muy similar a la compresión de datos que realiza Onavo, es la característica Opera Turbo del navegador Opera Mini, que también comprime los datos, ahorrando consumo y velocidad en la carga de ciertas páginas web. My Data Manager es una aplicación muy visual. Otra aplicación muy similar es My Data Manager, que muestra el consumo de datos por aplicaciones, permitiendo además mostrar unos gráficos muy representativos, donde se puede ver el consumo de 3G y WiFi y un gráfico de tartas con las aplicaciones que más consumen. Otros programas similares podrían ser Traffic Monitor o Monitor de tráfico de datos, este último con una curiosa gráfica de monitorización en tiempo real, que nos permite ver que cantidad de datos se está consumiendo en ese momento. 3. Actualiza apps del Market desde WiFi Como hemos dicho anteriormente, hay que remarcar que pretendemos ahorrar consumo de datos móviles (HDSPA, 3G, EDGE, GPRS... Más información aquí), por lo que siempre que nos sea posible, utilizaremos la conexión WiFi (de casa, por ejemplo), reservando el consumo de datos móvil para cuando estemos fuera de nuestro hogar. Esto cobra especial importancia a la hora de actualizar apps del Android Market (sobretodo si tenemos la opción de actualizar automáticamente). Dependiendo de las apps que tengamos instaladas, de un día a otro se pueden necesitar descargar varios MB de datos. Al acceder al Android Market, pulsamos el botón Menú de nuestro teléfono y seleccionamos la opción Ajustes. En ella marcamos la opción Actualizar sólo por Wi-Fi, lo que evitará consumir datos de nuestro plan de telefonía. 4. Lee artículos con TextOnly Para los usuarios compulsivos de Twitter (como un servidor), es muy común encontrarse con enlaces a artículos de opinión, noticias o información que se basa en su mayoría en texto. La aplicación TextOnly realiza una operación muy interesante en estos casos. Ejemplo de todo lo que te ahorras leyendo artículos con TextOnly. Muchos de estos artículos no están en una web optimizada para móvil o tiene gran cantidad de imágenes u otros ficheros. Con TextOnly podremos cargar sólo el documento (excluyendo imágenes, banners publicitarios, javascript, estilos css, y tantos otros ficheros adicionales de una web), reduciendo considerablemente el consumo de datos y permitiéndonos leer aún así el artículo. 5. Desactiva las notificaciones prescindibles Las notificaciones frecuentes son uno de los principales problemas del excesivo consumo de datos (y del consumo de batería). ¿Realmente necesitas que una aplicación compruebe si hay notificaciones nuevas cada hora? Si es así, de acuerdo, pero piensa en que puedes realizar esta comprobación menos frecuentemente (y el resto de veces, hacerlo manualmente cuando lo necesites). ¿Hay notificaciones ya? No. ¿Hay notificaciones ya? No. ¿Hay notificaciones ya? No. Date cuenta que cada comprobación de notificaciones es un considerable consumo de datos (y de batería) que se efectúa en nuestro smartphone. Si son prescindibles, ahorra esos consumos adicionales. 6. Utiliza WiFi siempre que sea posible Lo comentado anteriormente, cobra más sentido si utilizamos una aplicación como Wi-Fi Matic, activando la Wifi cuando estamos en ubicaciones conocidas como en casa, en la oficina u otros. ¡En casa de herrero, WiFi de palo! Si el anterior no es suficiente para ti, también puedes probar Network Switcher (aunque la versión gratuita es muy limitada). Con esta aplicación podrás establecer reglas personalizadas: Activar WiFi cuando conectes el móvil a un cargador, zonas horarias en las que activar el modo avión, desactivar consumo de datos cuando quede poca batería, etc... 7. Internet sólo bajo demanda Aunque no suele ser el caso general, muchas personas desean utilizar Internet sólo en momentos puntuales (bajo demanda) en los que se utiliza el teléfono de forma activa. Data on Demand es una aplicación que permite desactivar el consumo de datos móvil cada vez que bloqueemos el teléfono (Opción auto), lo que ahorrará considerablemente en batería y consumo de datos de forma pasiva. El programa también permite añadir reglas con zonas horarias en las que activarse o desactivarse. 8. Utiliza un previsualizador de imágenes Al igual que en el punto 4, muchas veces accedemos a enlaces de servicios de hosting de imágenes que alojan una imagen o fotografía (twitpic, yfrog, imgur, flickr...) y debemos cargar la página completa (con sus archivos asociados) sólo para ver la imagen. Con este tipo de previsualizadores, podemos ahorrarnos todo ese consumo, mostrando sólo la imagen que nos interesa en un recuadro emergente. Aplicaciones como estas son Link Image Viewer Free o Movapic Previewer. Previsualización de enlaces con imágenes en cualquier app de Android. Existen muchos otros previsualizadores, si no te convencen estos dos anteriores: Image Loader, Photo Sleuth Lite, Twimager o incluso el propio cliente de Twitter, Twicca. 9. Sincronización: Sólo lo necesario En Ajustes / Cuentas y sincronización nos encontraremos un listado de cuentas que tenemos asociadas en nuestro Android. Si la opción Sincronización automática está activa, todas esas cuentas se sincronizarán continua y automáticamente. Cabe la posibilidad que no desees realizar tal tarea de forma automática, con su correspondiente consumo de batería y datos, sino realizarla de forma manual. Para ello mantén esta opción desactivada. 10. Servicios: Apps que consumen Por último, en Ajustes / Aplicaciones / Servicios en ejecución se puede observar las apps que están residentes y en ejecución continua (servicios). Algunas de estas apps pueden estar consumiendo, de forma excesiva, batería o datos, por lo que sería ideal hacer un seguimiento de las mismas, cosa que no suele ser trivial. ¡Eh, tú! ¿Qué haces utilizando conexión a Internet? Así que, quizás lo ideal (para lo que aquí nos ocupa, que es evitar que se consuman datos sin nuestra supervisión) sería instalar una app como Droidwall, un firewall para Android. Con esta aplicación, podemos bloquear el uso de Internet (y obviamente, su consiguiente consumo de datos) por aplicaciones, incluso diferenciando WiFi de conexión móvil. Esto puede ser muy interesante para bloquear ciertas aplicaciones que bajo nuestro criterio no deberían estar enviando ni recibiendo información de Internet.

Más información en: http://www.emezeta.com/articulos/como-reducir-el-consumo-de-datos-en-android

Más información en: http://www.emezeta.com/articulos/como-reducir-el-consumo-de-datos-en-android

Secure Boot, qué hace y por qué es tan importante para el usuario

Una gran pregunta en esta época es: ¿cuánta libertad estás dispuesto a perder para obtener más seguridad? – y viceversa. Un buen ejemplo aplicable es Windows XP, que posiblemente se haya convertido en uno de los sistema operativo más explotados.

Con Windows 8 Microsoft ha puesto todo su empeño en impedir que esto vuelva a suceder, adoptando totalmente una arquitectura de seguridad en la que se llevaba trabajando mucho tiempo:Unified Extensible Firmware Interface (UEFI). En esencia, UEFI hace todo lo que la BIOS hacía, pero también trabaja como una especie de sistema operativo independiente, haciendo que tu sistema operativo sea accesible, esté intacto y legítimo antes de iniciarlo.

¿Cómo actúa exactamente?

La función de Secure Boot es impedir la ejecución de cualquier software no firmado y certificado por el fabricante, por lo que cualquier amenaza que intentara atacar durante el inicio se vería frustrada, pues se detendría el arranque del sistema. Claro, esto por ejemplo deja fuera de juego la posibilidad de instalar distribuciones Linux.

Y aquí es donde nos planteamos la pregunta que hacía al principio. La función de Secure Boot es ser totalmente restrictivo con cualquier software no certificado, ya que si no fuese así no sería un buen sistema de seguridad. No se hacen distinciones de ningún tipo; si no está certificado no se ejecuta. ¿Estás dispuesto a perder la posibilidad de instalar software no firmado para conseguir más seguridad?

Sin embargo, el usuario siempre podrá elegir desactivarlo desde el panel de control (consultad el manual de vuestra placa base para saber cómo).

¿Cómo lo activo?

Para ver si se está utilizando UEFI tendrás que acceder a la BIOS/UEFI BIOS de tu placa base y consultarlo. Por ejemplo, en la imagen adjunta se puede apreciar una banda azul en uno de los iconos de un disco duro donde se puede leer UEFI. Esto obviamente indica que sí se está haciendo uso de UEFI en esa unidad.

En esta misma BIOS podrás activar y desactivar el uso de UEFI, según si consideras necesario tener la posibilidad de instalar software no firmado o no. Es una decisión que el usuario debe tomar, pues en ningún momento se le obliga a permanecer de un modo u otro.

EN BIENVENIDOS A WINDOWS 8:

- Tu equipo siempre seguro con Windows Defender para Windows 8

- Interactúa con los gráficos de rendimiento y fiabilidad en tiempo real en Windows 8

Fuente: xatakawindows.com

CIO FORUM 2013

CIO Forum 2013

Vea en directo CIO Forum, un encuentro para el intercambio de experiencias y conocimiento entre los responsables de tecnologías de las principales organizaciones del país, que tendrá lugar en La Bolsa de Madrid el próximo 20 de marzo bajo el lema “El desafío del CIO: una organización global, eficiente y flexible”. No pierda la oportunidad de conocer los contenidos de este foro empresarial y regístrese para visualizar el evento por streaming.

Compartir

PONENTES Y DATOS GENERALES

10:00 - Bienvenida y presentación

10:05- Tendencias del sector TIC. Albert Delgado, director general de Penteo

10:30 - Las 5 tendencias tecnológicas. Javier Corrales, Verizon Terremark Solutions Consultant

10:55 - Cara a Cara Tecnológico: Opex en lugar de Capex. Luis Herrero, CIO de Leroy Merlin, y Fernando Martín, Jefe de la Unidad de Apoyo Informático del Tribunal de Cuentas, nos hablarán sobre los diferentes retos a los que se enfrentan día a día.

11:30 - Pausa Café

11:45 - Simplificando la experiencia del usuario final en la Era Post PC. María José Talavera, directora general para España y Portugal de VMware

12:10 - Perfil del CIO. José Manuel Romero, socio Director Comercial y Director de Barcelona de Ackermann Beaumont

12:35 - Mesa redonda: los desafíos del CIO

13.00 - Fin de la sesión

PROCESO DE REGISTRO

Para acceder a nuestros servicios debe ser usuario registrado. Introduzca sus datos de registro o dese de alta como nuevo usuario rellenando los campos de las casillas que aparecen a continuación. Posteriormente, recibirá un correo electrónico de verificación y, una vez confirmado, recibirá el enlace a la página web que le dará acceso al evento.

El registro es gratuito y le permitirá obtener información valiosa de primera mano.

Muchas gracias por su interés.

El registro es gratuito y le permitirá obtener información valiosa de primera mano.

Muchas gracias por su interés.

Explotación de vulnerabilidades en iOS 6: 280 días después

Ese es el título de la charla que Stefan Esser, conocido exploiter de iOS, ha impartido en la pasadaCanSecWest Security Conference 2013, de la que se han publicado ya todas las presentaciones. Dicha conferencia, que hemos subido a SlideShare para que puedas disfrutar online, continua la línea de trabajo de la conferencia dada por Mark Dowd sobre estrategias de explotación del kernel de iOS.

iOS 6 Exploitation: 280 days later disponible en el SlideShare de Seguridad Apple

La conferencia está disponible para descarga desde la siguiente URL en formato PDF:

- iOS 6 Exploitation: 280 days later.

Fuente: http://www.seguridadapple.com

Recuperar mensajes borrados de WhatsApp

Recuperar mensajes borrados de WhatsApp

Desde el mes de Octubre del año pasado llevamos trabajando en Informática 64junto con Alejandro Ramos (@aramosf) en Recover Messages y ya, con varias funciones bastante testeadas - aún estamos ajustando cosas -, hemos decidido anunciarlo, aunque ya lleva online desde principios de año.

|

| Figura 1: Página principal de Recover Messages |

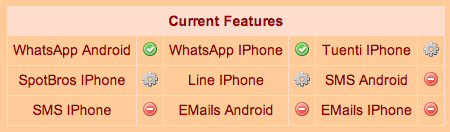

El servicio está orientado a recuperar, con técnicas forenses, mensajes recuperados de bases de datos de WhatsApp para Android y para iPhone, aunque después nos hemos venido arriba y estamos añadiendo otras bases de datos como la de los SMS,e-mail, Line o Tuenti - por ahora.

|

| Figura 2: Funciones actuales activas en Recover Messages |

El funcionamiento es bastante sencillo. Se sube una base de datos de uno de esto servicios, y Recover Messages muestra los registros que se almacenan en la base de datos, las fotografías enviadas y los datos recuperados mediante técnicas forenses, donde aparecen mensajes completos o parciales que se han intercambiado conWhatsApp o el resto de aplicaciones.

|

| Figura 3: Panel de registros recuperados de una base de datos WhtasApp Android |

Para bases de datos grandes, el servicio tiene un coste, pero para ver los registros de bases de datos pequeñas es gratuito.

Saludos Malignos!

Funente: Chema Alonso

Servicios Informáticos las 24H los 365 Dias del Año

Servicios, Productos Informáticos y soporte online informático las 24h los 365 Dias en www.mmsonline2012.info

miércoles, 13 de marzo de 2013

Consejos a la hora de comprar por Internet

Internet se ha convertido desde hace unos años en una herramienta fundamental en nuestra vida.

Por medio de la red uno puede realizar cualquier tipo de gestión desde

comprar cualquier tipo de producto, pasando por presentar unos impuestos

o portales donde crear anuncios clasificados sobre servicios o productos que ofrecemos.

Aunque cada vez son más los usuarios que

utilizan Internet para realizar sus comprar, aún son muchos los que no

se deciden a dar el paso por temor a sufrir algún tipo de estafa.

Siguiendo unos simples consejos, podremos realizar nuestras comprar en la red sin miedo a sufrir algún tipo de problema. Veamos algunos de estos consejos.

Compara en páginas web que sean seguras

Tenemos que mirar que los comercios

online hacen uso de certificados de seguridad que nos garantizará que la

información que se maneja en esa página está totalmente cifrada. Esto

lo podremos saber si la dirección web empieza por “https“.

Elegir el método de pago más seguro

Hoy en día podemos elegir distintas

formas a la hora de realizar el pago de nuestras compras, pero es

recomendable hacer el pago mediante nuestra tarjeta de crédito, ya que el seguro que incorpora nos permitirá denunciar en caso de algún cargo que no corresponda.

No proporcionar demasiada información personal

Para poder realizar un pedido con

nuestro nombre, la dirección de entrega y poco más debe ser suficiente.

Desconfiemos de aquellos sitios que pidan demasiada información sobre

nosotros.

Revisar el servicio que ofrecen de Post-Venta

Este es un aspecto muy a tener en cuenta

a la hora de comprar por la red, ya que si lo que hemos comprado no

funciona o bien falla a los pocos días tenemos que saber de antemano

como actuar.

No utilizar ordenadores públicos

No realices compras por medio de ordenadores públicos, por ejemplo cibercafés o Wi-Fi de otras personas o sitios públicos.

Siguiendo estos sencillos de consejos, no deberíamos tener problemas para disfrutar de unas compras seguras.

Fuente: Panda Security

Suscribirse a:

Comentarios (Atom)